なぜ Kali Linux を使うのか?

Kali Linux の最大のセールスポイントの一つは、便利なオールインワンソリューションであることです。ほとんどの場合、Kali は Linux マシンを維持し、独自のソフトウェアを収集する必要がありません。Kaliは、Linuxマシンを維持し、独自のソフトウェアを収集する必要がありません。すべてのセットアップ作業が終了し、監査に着手したシステムのテストに完全に集中することができます。

Kali Linux Desktop」(/uploads/install-kali-linux-01-default-desktop.jpg それはさておき、KaliはOffensive Security社によって開発・保守されているのも事実です。彼らはサイバーセキュリティの分野では有名で、信頼できる機関です。Kali Linux が提供するツールは、信頼性が高く、非常に効果的であると確信でき ます。Kali Linux ではどのようなツールが利用できますか?

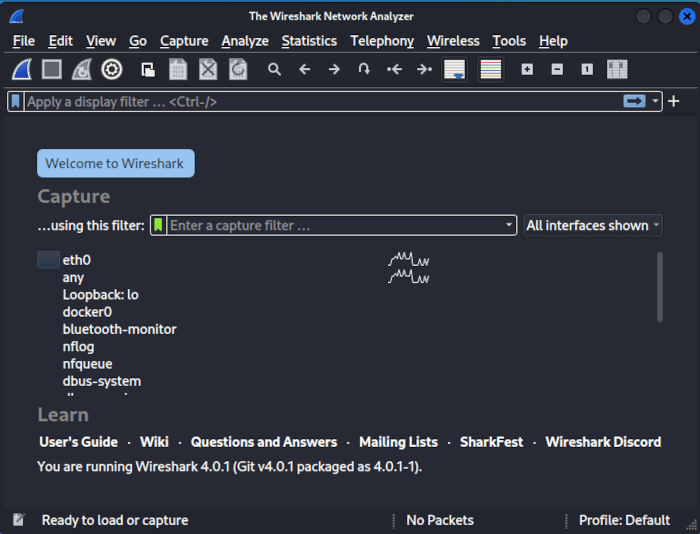

Kali Linuxには多くのセキュリティツールがあります。NMap、Wireshark、dig などの古典的な情報収集ツールも備えています。

Kaliには、Aircrack-ng、Kismet、PixieといったWiFiを中心としたツールもあります。

パスワードの攻撃用には、Hydra、Crunch、Hashcat、John the Ripperなどのツールがあります。

このようなツールは、Kali Metasploitのサンプルです。

次に、より完全なツールのスイートがあります。例えば、Metasploit Framework と Burp Suite をそのまま使うことができます。

これは、Kaliで利用できるセキュリティツールのごく一部に過ぎません。すべてを見て回るには長い時間がかかりますが、より人気のあるツールの多くが代表的であることは明らかです。

Kaliには、Aircrack-ng、Kismet、PixieといったWiFiを中心としたツールもあります。

パスワードの攻撃用には、Hydra、Crunch、Hashcat、John the Ripperなどのツールがあります。

このようなツールは、Kali Metasploitのサンプルです。

次に、より完全なツールのスイートがあります。例えば、Metasploit Framework と Burp Suite をそのまま使うことができます。

これは、Kaliで利用できるセキュリティツールのごく一部に過ぎません。すべてを見て回るには長い時間がかかりますが、より人気のあるツールの多くが代表的であることは明らかです。

Kali Linux のインストール

Kali は Linux ディストリビューションです。他のディストリビューションと同様、ハードディスクや仮想マシンに恒久的にインス トールすることができます。それはうまくいくのですが、Kali を日常的に使うオペレーティングシステムとしては使いたくありません。Kali は侵入テストのために作られたものであり、そのために使うべきものなのです。

注:Kali Linux は Android 端末にインストールすることもできます。

Kali のシステム要件

Kali Linux をインストールする前に、以下のリソースを用意してください。

- マシンに十分なディスク容量があること。マシンに十分なディスク容量があること。ほとんどの場合、32GBのフラッシュディスクでKaliはうまく動作するはずです。

- Kali Linux は、ツールキットに多くのリソースを必要とするプログラムを使用するため、64 ビットのプロセッサと 2 ~ 4 GB のオンボードメモリが必要です。

- 仮想化または外部メディアによる起動が可能なマシンである必要があります。

Kali はライブディストリビューションとして最もよく機能することに注意することが重要です。USB ドライバに書き込むか、仮想マシンから起動することができます。Kali には何もインストールする必要はなく、ファイルも保存する必要がないので、システムをテストする必要があるときに起動するのは素晴らしいことです。また、テストしたいネットワーク上の任意の場所で Kali マシンを動作させることができる柔軟性も備えています。

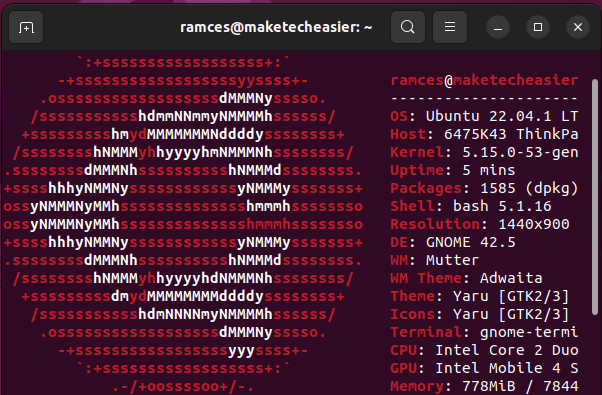

この記事では、Ubuntu 22.04 LTS のライブシステムとして VirtualBox 上に Kali Linux をインストールすることに焦点を当てています。 この記事では、Ubuntu 22.04 LTS のライブシステムとして VirtualBox に Kali Linux をインストールすることに焦点を当てます!!

VirtualBoxへのKali Linuxのインストール

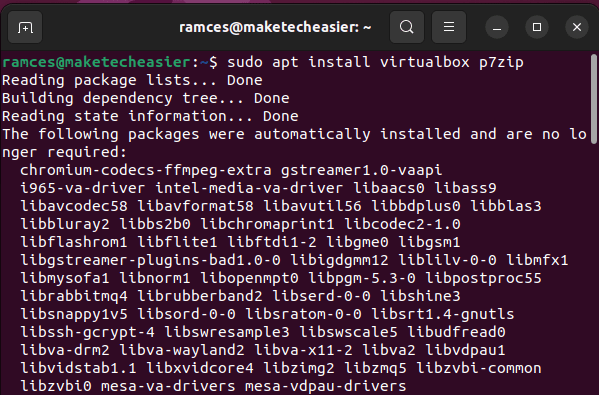

Kali Linuxをインストールするために、使用する仮想化クライアントを入手します。今回はVirtualBoxをインストールします。

sudo apt install virtualbox p7zip

Kali Linuxの公式サイトから、Kali Linuxを入手します。例えば、ターミナルから以下のコマンドを実行し、ダウンロードすることができます。

wget https://kali.download/virtual-images/kali-2022.3/kali-linux-2022.3-virtualbox-amd64.7z

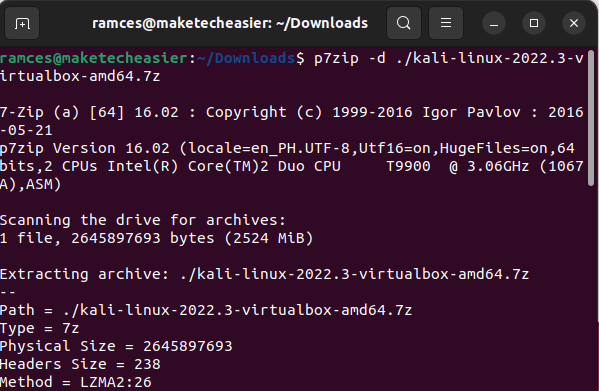

p7zip -d ./kali-linux-2022.3-virtualbox-amd64.7z

Win`を押して、“virtualbox “と入力し、Kali Linuxを仮想マシンとしてインストールします。

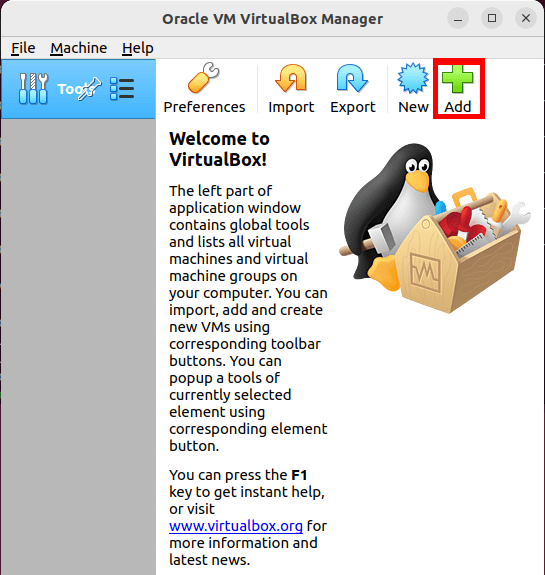

VirtualBoxが起動したら、“Add “をクリックするか、

VirtualBoxが起動したら、“Add “をクリックするか、Ctrl + Aを押して、Kali Linuxの仮想マシンをクライアントにインポートします。

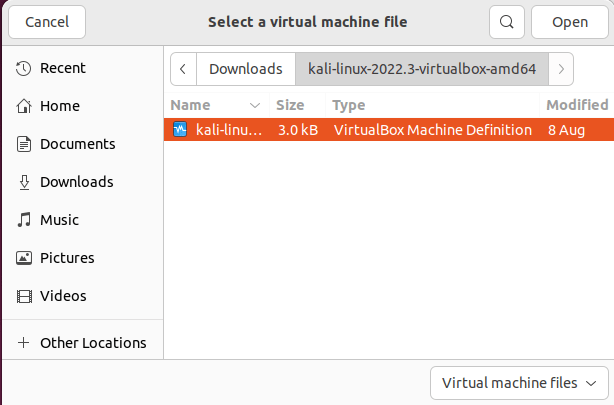

VirtualBoxが小さなファイルブラウザを開き、そこでKali用の仮想マシン定義を探すことができます。私の場合、このファイルをダウンロードフォルダに保存しています。

VirtualBoxが小さなファイルブラウザを開き、そこでKali用の仮想マシン定義を探すことができます。私の場合、このファイルをダウンロードフォルダに保存しています。

Kali Linuxの使用

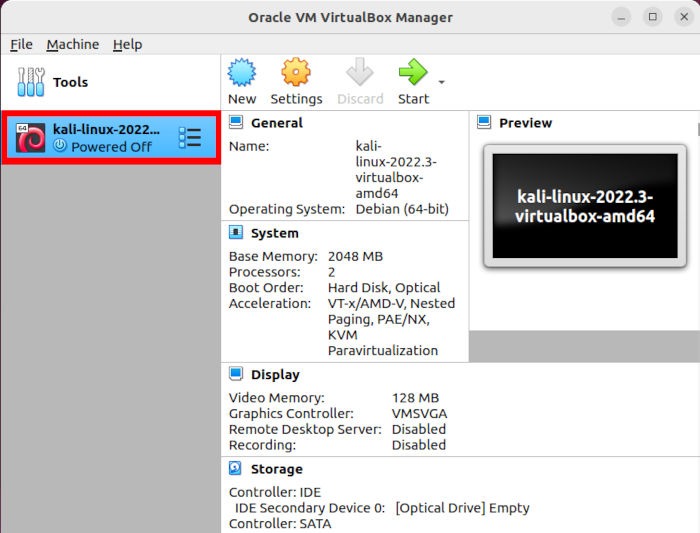

Kali をお使いのマシンの仮想環境として起動します。VirtualBoxの左サイドバーにあるKali Linuxのエントリーをダブルクリックします。

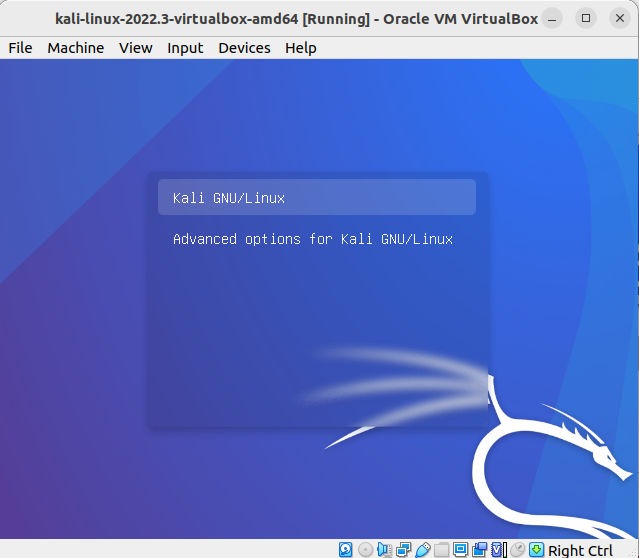

小さなウィンドウが開き、すぐにシステム内の仮想マシンが起動します。

小さなウィンドウが開き、すぐにシステム内の仮想マシンが起動します。

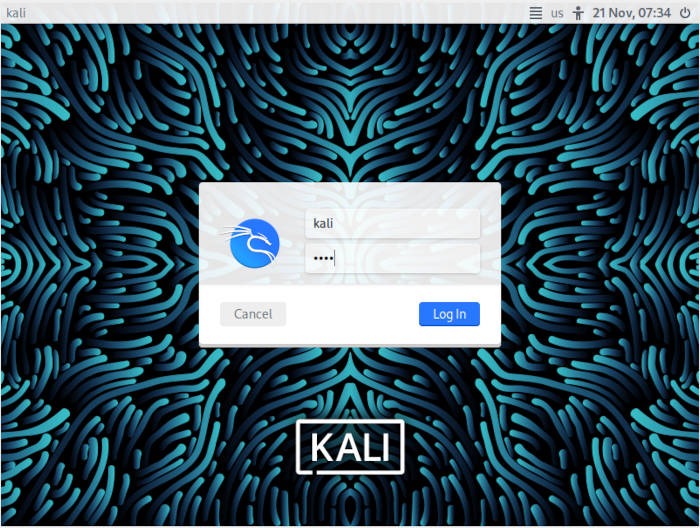

Kali がロードされ、シンプルなログイン画面が表示されます。デフォルトでは、システムのユーザー名とパスワードは “kali” になっているはずです。

Kali がロードされ、シンプルなログイン画面が表示されます。デフォルトでは、システムのユーザー名とパスワードは “kali” になっているはずです。

Tips: Kali Linuxを使用してAndroid携帯にアクセスする方法について説明します。

Tips: Kali Linuxを使用してAndroid携帯にアクセスする方法について説明します。

Kali でのツールの検索と実行

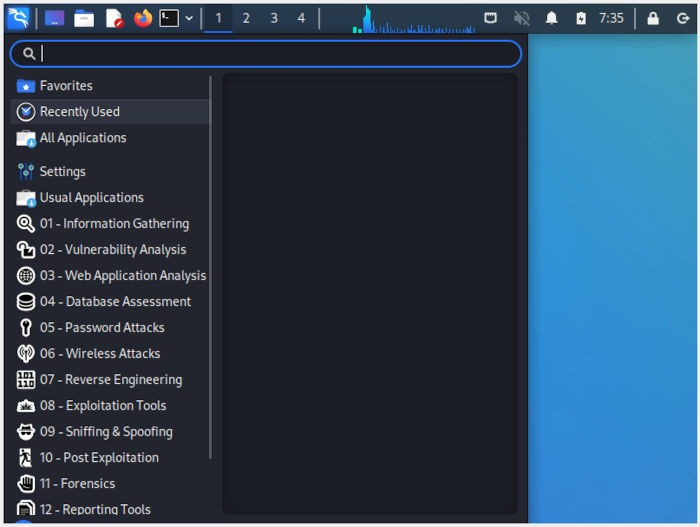

ログインしたら、Kaliで利用できるツールを使ってセキュリティ監査を行ってください。例えば、デスクトップ左上のKaliロゴを押すと、システム内のプログラム一覧が整理されて表示されます。

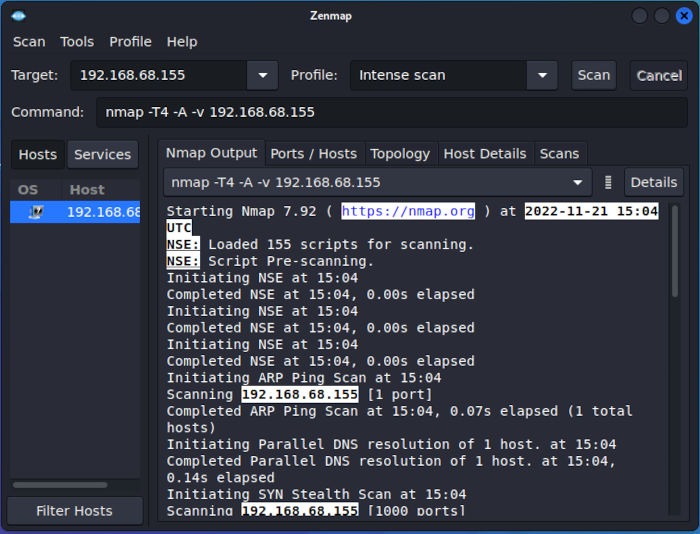

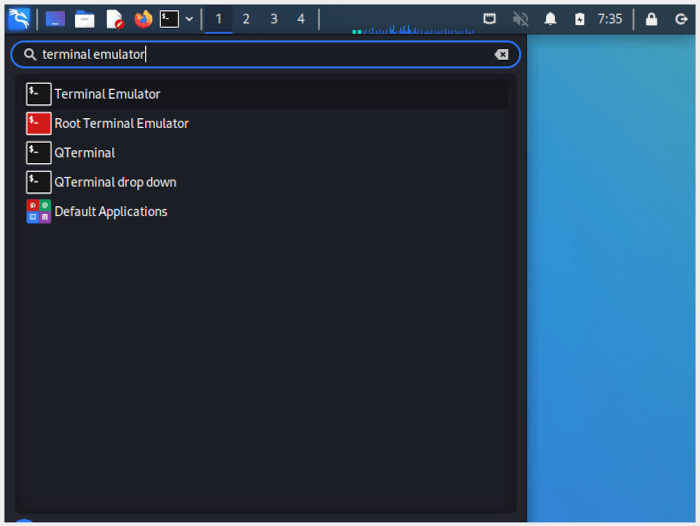

Kali で使用する最も基本的なツールの一つが nmap です (nmap の使用に関する詳細はこちら)。これは、ネットワーク内のマシンを包括的にスキャンすることができる小さなユーティリティです。これを使用するには、Kali メニューの「Terminal Emulator」エントリをクリックします。

Kali で使用する最も基本的なツールの一つが nmap です (nmap の使用に関する詳細はこちら)。これは、ネットワーク内のマシンを包括的にスキャンすることができる小さなユーティリティです。これを使用するには、Kali メニューの「Terminal Emulator」エントリをクリックします。

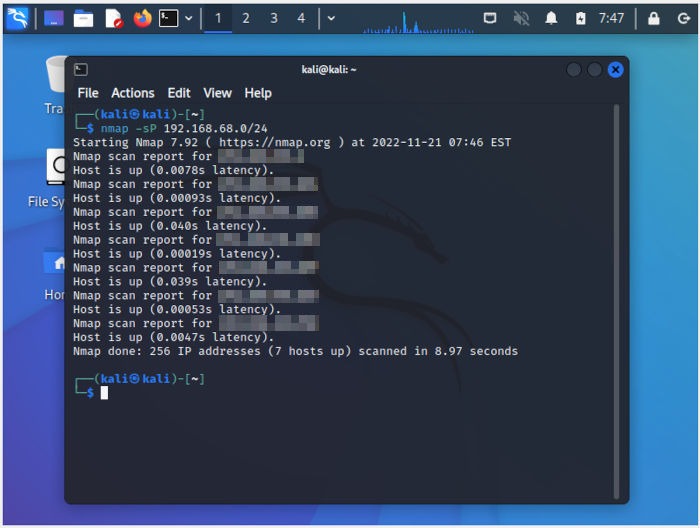

nmap -h` を実行すると、プログラムで利用可能なオプションとフラグの簡単な概要が表示されます。その上で、以下のコマンドを実行して、サブネット全体をスキャンし、オンラインクライアントを探します。

nmap -h` を実行すると、プログラムで利用可能なオプションとフラグの簡単な概要が表示されます。その上で、以下のコマンドを実行して、サブネット全体をスキャンし、オンラインクライアントを探します。

nmap -sP 192.168.68.0/24

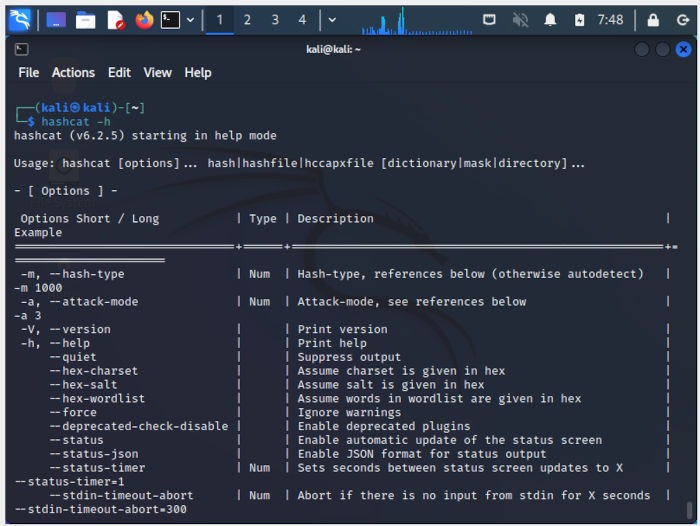

最後に、Kali LinuxにはHashcatのような強力なデータ処理ツールも用意されており、これを使えばハッシュをクラックすることができます。例えば、hashcat -h を実行し、プログラムのオプションのいくつかを見ることができます。

また、以下のコマンドを実行することで、自分のマシンでHashcatをそれなりの速度で実行できるかどうかをテストすることができます。

また、以下のコマンドを実行することで、自分のマシンでHashcatをそれなりの速度で実行できるかどうかをテストすることができます。

hashcat -b

Is Kali Linux for You?

Kali は万人向けではありません。Kali は、“ハッカーOS “を動かしてクールだと思うためにラップトップで実行する普通の Linux ディストリビューションではありません。もしそうなら、あなたは潜在的に安全でないシステムを実行していることになります。Kali は root 権限で実行するように設計されています。通常のLinuxディストリビューションのようにセキュリティが確保され、設定されているわけではありません。これは攻撃用ツールであり、防御用ツールではありません。

Kaliは冗談ではありません。Kaliにバンドルされているツールで実際にダメージを与えることができ、本当のトラブルに巻き込まれる可能性があります。無教養なユーザーが深刻な違法行為を行い、誰も望まない状況に陥ることは、あまりにも簡単なことなのです。 とはいえ、Kali はプロが使うには素晴らしいツールです。もしあなたがネットワーク管理者で、ネットワーク上で実際のテストを行いたいのであれば、Kali はあなたが必要とするものであるかもしれません。Kali はまた、開発者(特にウェブ開発者)がアプリケーションを稼働させる前に監査するための優れたツールも備えています。 もちろん、セキュリティについて正しい方法で学びたいのであれば、Kali を仮想環境で使って独学したり、素晴らしいコースに従ったりすることも可能です。 Kali Linuxは、最高のセキュリティ・ツールの数々をバンドルしています。プロフェッショナルにとっては素晴らしい資産ですが、不慣れな人の手にかかると大きな問題にもなりかねません。Kaliを注意深く使い、その素晴らしい潜在能力を活用しましょう。そうしないと、本当にひどい目に遭うことになりますよ。よくある質問

Kali Linux を使ってインターネットを閲覧するのは安全ですか?

Kali でインターネットを利用することはできますが、このディストリビューションの開発者は、カジュアルなウェブブラウジングのためにシステムを設計したわけではないので、デフォルトのインストールでは多くのマルチメディアツールやコーデックが欠けており、Kali Linux で閲覧すると一部のウェブサイトが正しく機能しない可能性があります。

Kali でサードパーティのプログラムをインストールすることは可能で すか?

通常の Debian インストールと同様に、apt プログラムを通してサードパーティのアプリケーションをインストールすることができます。

仮想マシンに Kali Linux をインストールすることのデメリットはありますか?

仮想マシン上で Kali を実行する際の最大の問題は、ハードウェアに直接アクセスできないことです。ハードウェアアクセラレーションに依存するプログラムは、動作が悪くなるか、全く動作しなくなります。例えば、HashcatとJohn the Ripperはどちらもハードウェアの直接アクセスに大きく依存するツールです。

画像引用元:Unsplash。すべての改変とスクリーンショットはRamces Redによるものです。